Admin Server (WEB Server)

Web server adalah software yang menjadi tulang belakang dari world wide web(www). Web server menunggu permintaan dari client yang menggunakan browser seperti Netscape Navigator, Internet Explorer, Modzilla, dan program browser lainnya. ika ada permintaan dari browser, maka web server akan memproses permintaan itu kemudian memberikan hasil prosesnya berupa data yang diinginkan kembali ke browser. Data ini mempunyai format yang standar, disebut dengan format SGML (standar general markup language). Web server, untuk berkomunikasi dengan client-nya (web browser) mempunyai protokol sendiri, yaitu HTTP (hypertext transfer protocol).

HTTP

HTTP adalah sebuah protokol meminta/menjawab antara klien dan server. Sebuah klien HTTP (seperti web browser atau robot dan lain sebagainya), biasanya memulai permintaan dengan membuat hubungan ke port tertentu di sebuah server webhosting tertentu (biasanya port 80).Virtual host

Virtual Host atau juga dikenal sebagai shared hosting memiliki pengertian bahwa sebuah server melayani lebih dari 1 (satu) domain. Dengan adanya teknologi virtual hosting ini, siapa saja yang ingin memiliki situs web atau layanan internet lainnya (mail, file storage, multimedia, dll) tidak perlu membangun server sendiri; yang tentu saja membangun server sendiri memakan lebih banyak biaya diantaranya: biaya perangkat keras & lunak (hardware & software), koneksi internet khusus, dan juga staf khusus.

Konfigursi virtual host

Langkah – langkah yang di gunakan :

1. edit file pada file forward di /etc/bind/db.[namafile] misalnya db.example.com. dengan perintah :

#nano /etc/bind/example.com

2. kemudian setelah itu edit file tersebut misalnya menambah host dengan nama coba. Seperti berikut [paling bawah]

3. setelah itu, restart dengan perintah

#/etc/ini.d/bind9 restart

4. buat directory baru di /var/www dengan cara :

#mkdir /var/www/nama_directory

#mkdir /var/www/coba

5. kemudian copy file yang berada di /etc/apache2/sites-available/default ke file /etc/apache2/sites-available/coba dengan perintah :

#cp /etc/apache2/sites-available/default /etc/apache2/sites-available/coba

6. kemudian edit file tersebut dengan perintah :

#nano /etc/apache2/sites-available/coba

7. setelah muncul edit seperti berikut :

8. setelah keterangan tersebut di save, maka kita dapat mengubah isi halaman virtual host dengan cara:

#nano /index.html

9. untuk mengaktifkan virtual host yang telah dibuat, maka dapat dilakukan dengan cara :

#a2ensite coba

10. kemudian restart apache dengan cara :

#/etc/init.d/apache2 restart

11. hal yang terakhir yang dilakukan untuk memastikan bahwa virtual host yang dibuat dapat berfungsi dengan baik. Maka lakukan edit file host dengn perintah :

#nano /etc/host

12. Tambahkan baris berikut : 127.0.0.1 coba.example.com

13. kemudian simpan hasil konfigurasi tersebut.

14. Lakukan pengujian dengan cara mengetik coba.example.com pada addressbar.

HTTPS

HTTPS adalah versi aman dari HTTP,protokol komunikasi dari World Wide Web. Ditemukan oleh Netscape Communications Corporation untuk menyediakan autentikasi dan komunikasi tersandi dan penggunaan dalam komersi elektris.

Selain menggunakan komunikasi plain text, HTTPS menyandikan data sesi menggunakan protokol SSL (Secure Socket Layer) atau protokol TLS (Transport Layer Security). Kedua protokol tersebut memberikan perlindungan yang memadai dari serangan eavesdroppers, dan man in the middle attacks. Pada umumnya port HTTPS adalah 443.

Konfigurasi HTTPS

Langkah –langkah yang digunakan untuk menginstal HTTPS adalah

- masuk terlebih dahulu sebagai root pada ubuntu

#sudo su

- kemudian aktifkan modul apache SSL dengan perintah :

#a2nmod ssl

- kemudian restart

#/etc/inid.d/apache2 restart

- HTTPS berada pada port 443 sehingga harus memastikan apache berada pada port tersebut. Dapat dilakukan dengan mengetik perintah :

#netstat –tap | grep https

Tcp6 0 0 [::]:https [::]:* LISTEN 1238/apache2

root@server1: ~#

- kemudian setting virtual host dengan membuat directory baru, seperti berikut :

#mkdir /var/www/www.frengk1.com

- apache dilengkapi dengan virtual host default SSL konfigurasi di dalam file /etc/apache2/sites-available/default-ssl. Kita gunakan file tersebut sebagai template untuk vhost www.frengk1.com dengan mengetikkan perintah :

#cp /etc/apache2/sites-available/default-ssl /etc/apache2/sites-available/www.frengk1.com-ssl

- kemudian buka file tersebut dengan perintah :

#nano /etc/apache2/sites-available/www.frengk1.com

Pastikan IP address yang ada di sama adlah IP address kita, apabila sudah benar, maka tambahkan ServerName www.frengk1.com:443

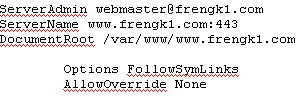

Seperti di bawah ini :

pastikan document root kita sudah berada pada tempat dimana dia di simpan.

- pada virtual host kali ini menggunakan default self-signed snakeoil certificate yang ada pada ubuntu yaitu :

SSLCertificateFile /etc/ssl/certs/ssl-cert-snakeoil.pem

SSLCertificateKeyFile /etc/ssl/private/ssl-cert-snakeoil.key

- sekarang non aktifkan virtual host default SSL. Kemudian aktifkan www.frengk1.com dan reload apache dengan perintah berikut :

#a2dissite default-ssl

#a2ensite www.frengk1.com-ssl

#/etc/init.d/apache2 reload

- kemudian buka situs dengan ketik :

https://www.frengk1.com